2022年3月21日、アクセス管理プラットフォームを手掛ける「オクタ(Okta)」へのハッキング攻撃が取り沙汰された。攻撃したのはハッカー集団の「Lapsus$」。

Oktaは株式市場で高く評価されてきた企業だ。クラウド化の進展が明らかなものとなる中、「認証」という要所で地位を築くことで成功した。

もっとも、多くの成長企業と同じように株価は軟調だ。一時500億ドルに迫った時価総額は2021年2月がピーク。今回出たハッキング問題の以前から低迷していた。

各メディア、例えば米Wiredは「さらに大規模な情報流出につながる危険性がある」と警鐘を鳴らした。一方、Oktaは「サービス自体がハッキングされたわけではない」と声明を出している。

「ゼロトラスト」を旗頭にセキュリティ向上をうたってきたOkta自体がハッキングされたとなれば、影響は計り知れない。今回の記事では、ハッカー集団「Lapsus$」が何なのか簡潔におさらいした上で、一連の経緯について整理し、今後想定される影響についても考察する。

ハッカー集団「Lapsus$」とは

「Lapsus$」というハッカー集団が活動を本格化させたのはごく最近のことだ。始まりは2021年12月、ブラジル保健省のシステムに侵入してデータを盗んだ時。

2022年に入ると、NVIDIAやサムスン電子、メルカドリブレ、マイクロソフトなど立て続けにグローバル企業へのハッキングが報じられた。

マイクロソフトはこの集団を「DEV-0537」と呼び、3月22日にその手口などに関するレポートを公開。コンピュータを感染させた上で身代金などを要求するランサムウェアを使わず、単純な方法でシステムに侵入してデータを盗難・破壊し、恐喝する犯罪集団であると報じた。

ソーシャルメディアを通じて、内部者から侵入に必要な情報を「購入」すると喧伝していることも特徴だ。電話によるソーシャルエンジニアリング、SIMスワッピングによるアカウント乗っ取りなど、いわば「ローテク」な手法でハッキングを行う。

外注先のサポートエンジニア

Oktaのトッド・マッキノンCEOは3月22日、1月時点で第3者によるアカウントへの侵入を検知していたことについてツイート。侵入は、外注先のサードパーティカスタマーサポートエンジニアに対するものだったと言う。

「Lapsus$」がスクリーンショットとして公開したものも、この1月時点の出来事に紐づけられ、それ以降は新たな犯罪行動は検知されていないと付け加えた。

会社によるリリースによれば、影響を受けた可能性のある顧客は全体の2.5%程度。アカウント侵入自体は「失敗」しており、すぐに疑わしいIPアドレスを遮断したと主張している。

該当のサポートエンジニアにしても、ユーザーの作成・削除や顧客データベースをダウンロードする権限は保持していなかった。パスワードや2段階認証のリセットを促すことはできるが、それらのパスワードを手に入れることはできなかったという。

具体的なタイムライン

具体的なタイムラインとして開示されたものの要約が上記である。Oktaによれば、委託先であるSitelに通知を発してからレポートが上がってくるまでにかなりの時間がかかった。要するに、「インシデントを隠蔽していたわけではない」と言いたいわけだ。

問題のスクリーンショットに関する情報は、Sitelによるサマリーレポートには含まれなかった。このスクリーンショットは、Sitelのサポートエンジニアのパソコンにより、リモートデスクトップ機能を用いて撮られたもの。パソコンはSitelによって所有・管理されていた。

今回行われたハッキングは、例えばコーヒーショップでトイレに行っている間、赤の他人が勝手にパソコンを操作して「画面を見られた」ようなものだとOktaは言う。アカウントを乗っ取ることはできなかったというのだ。

一連の行動によって起こりえた「最悪の可能性」を知るため、Oktaは12.5万件のログを解析。それによって出てきたのが366社(全体顧客の2.5%)に影響が生じうるという結論だ。

Oktaはサポートエンジニアに特別の権限を与えるが、何でもできるわけではないと強調。JiraやSalesforceなどを介して入ってくるサポートチケットを処理することが目的であり、権限は最低限に絞られている。

即座に反応したクラウドフレアCEO

2022年1月に「事件」が起こったことを考えれば、3月21日にスクリーンショットが公開されてからOktaの反応は早かった。しかし、顧客は「じゃあ大丈夫だ」と安心してくれるほどナイーブではないだろう。

3月22日、クラウドフレアCEOのマシュー・プリンスは真っ先に「全従業員のOkta認証情報をリセットした」と反応。その上で、「Oktaはセキュリティレイヤーの1つであり、問題の可能性があるため代替案を検討する」と投稿している。

もっとも、この投稿を発したのが「クラウドフレア」である点には注意が必要である。クラウドフレアもセキュリティに関する製品を扱っており、かつ同社はとても野心的な企業だ。

AWSのストレージサービス「S3」に対抗するクラウドストレージ「R2」も展開、真っ向から喧嘩を売るタイプの企業である。

別のツイートで、「Cloudflare for Identity?」という返信にマシュー・プリンスは「絶対やりたくなかったが、代替製品にめちゃめちゃめちゃめちゃ失望している」とコメント。

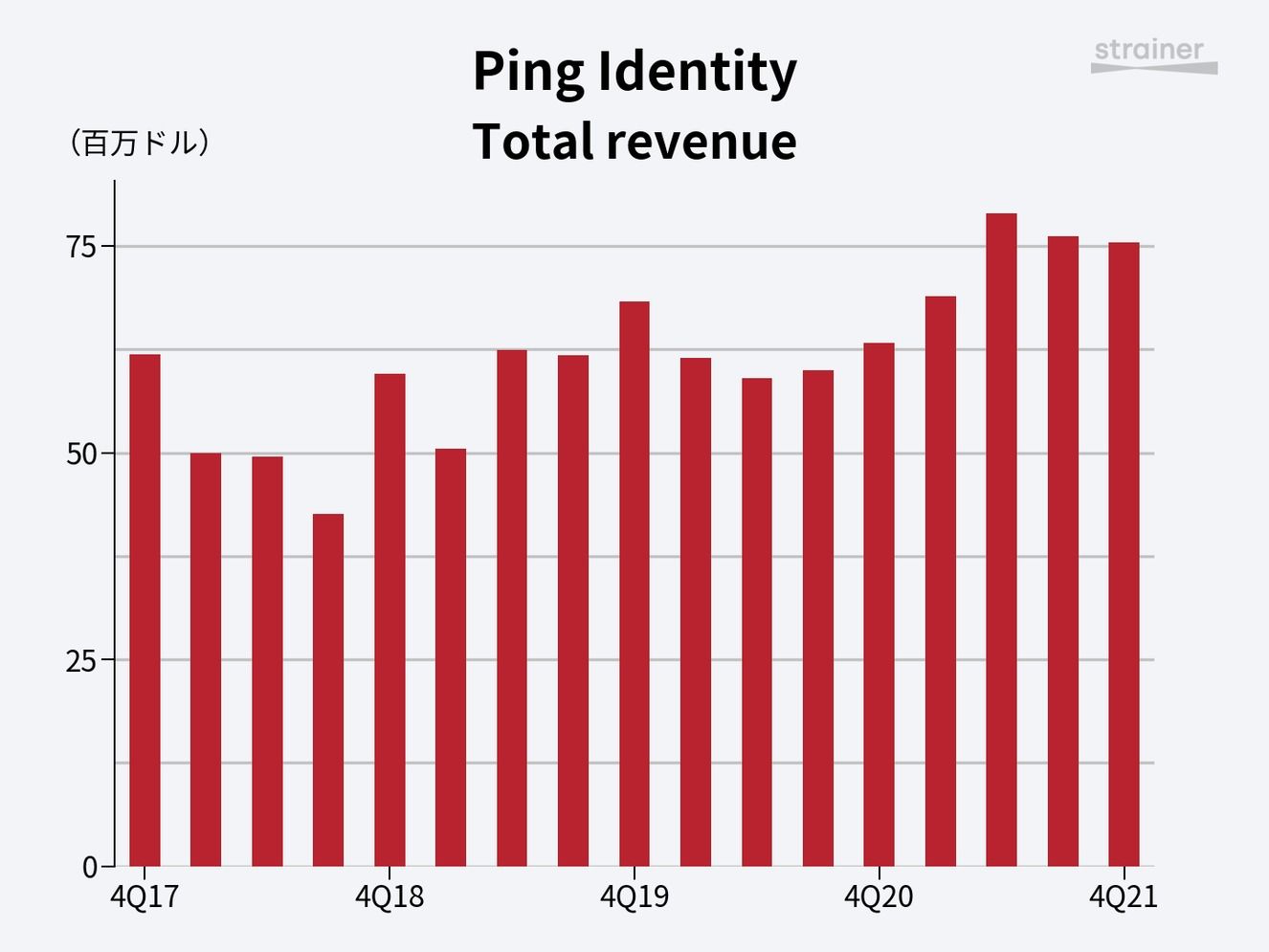

クラウドフレアはこれまでも「Ping Identity」と連携したゼロトラストソリューションパッケージを提供するなど、独自の動きを見せてきた。隣接する製品を提供してきた以上、関心がないわけではないはずだ。

もっとも、上記のような問題があっても容易には揺るがなさそうなのがOktaの強さでもある。アイデンティティクラウドを構築するには、顧客とベンダーというネットワークを築かなければならない。

必ずしもクリティカルではない問題が発生したとして、レガシー製品にスイッチするだろうか?今回の問題が現実としてどのような影響を与えるかを知るには、Oktaの今後の動向をウォッチし続けなくてはなるまい。